Bài viết này thực hiện (hoặc lụm bài về đăng câu like từ các trang khác) bởi Việt Lâm Coder một YOUTUBER có tâm và đẹp trai siêu cấp vô địch zũ trụ. Các bạn đi ngang nếu được cho Lâm 1 like và 1 đăng ký kênh Youtube nhé !!

Bài viết này thực hiện (hoặc lụm bài về đăng câu like từ các trang khác) bởi Việt Lâm Coder một YOUTUBER có tâm và đẹp trai siêu cấp vô địch zũ trụ. Các bạn đi ngang nếu được cho Lâm 1 like và 1 đăng ký kênh Youtube nhé !!

Có lẽ đến hơn 99% trường hợp bị hack là do lỗi bảo mật WordPress sơ đẳng!

Mỗi ngày có vô số Website được tạo ra, và không ít trong số đó đến từ những người không quan tâm hoặc không biết về vấn đề bảo mật WordPress.

Bởi vì 1% còn lại, rơi vào những vấn đề phức tạp hơn, như code chứa lỗ hổng bảo mật, máy chủ bị tấn công hoặc lộ mật khẩu.

Trong phần tiếp theo của Chuyên đề Bảo mật Website – thuộc khóa học Pro WP Master, chúng ta sẽ tìm hiểu các phương pháp bảo mật WordPress mới nhất hiện nay!

A. Bảo mật Website trên Hosting

Hosting chính là cái tủ chứa code và database của Website, nên nếu Hosting bị hack thì toàn bộ các Website trên đó không chạy đâu cho thoát!

A1. Chọn các dịch vụ Hosting uy tín

Hosting bảo mật kém là các dịch vụ hosting sử dụng các phần mềm cũ, kém tin cậy và không trang bị các biện pháp bảo mật chuyên nghiệp.

Có đến hàng nghìn dịch vụ Hosting trên thị trường hiện nay, nhưng thực tế chỉ có vài chục dịch vụ thực sự chuyên nghiệp – có đội ngũ kỹ thuật tốt và luôn cập nhật các công nghệ mới.

Do đó, bên cạnh vấn đề giá cả và tài nguyên máy chủ mạnh thì bạn cần quan tâm đến danh tiếng của nhà cung cấp Hosting.

Bảo mật là một vấn đề lớn, mà chỉ khi công sức xây dựng Website của chúng ta đổ sông đổ bể vì bị hack, thì mới thấy rõ được là nó lớn thế nào!

A2. Phòng chống Lây nhiễm chéo trên Hosting

Trường hợp này trong bảo mật gọi là Cross-Site Contamination – tức lây nhiễm chéo!

Một gói Hosting (hay gói VPS) có thể xem là một căn nhà với nhiều phòng – mỗi phòng chứa một Websites.

Do đó nếu có một Website bị hack, thì các Website khác hoàn toàn có thể bị tấn công bằng cách thực thi các lệnh PHP với quyền hạn phù hợp.

Nhiều người dùng thường vô tư nghĩ rằng nếu mình cài theme/ plugin hoặc tạo một website với thông tin login dễ hack, thì chỉ có site đó bị nguy hiểm. Đó là sai lầm tai hại!

Các Dịch vụ Hosting chất lượng tốt như Azdigi, HawkHost, A2Hosting… họ dùng công nghệ CloudLinux và Litespeed Server cho phép cô lập các gói Hosting để không ảnh hưởng qua lại.

Nó giải quyết phần lớn nguy cơ lây nhiễm giữa các gói Hosting. Tuy nhiên, nó không giúp bạn xử lý lây nhiễm giữa các Website trên cùng 1 gói Hosting, kể cả VPS.

Cách phòng tránh Cross-Site Contamination tốt nhất là:

- Mỗi Website nên dùng trên hosting/ vps dành riêng cho nó thôi

- Nếu dùng nhiều websites trên cùng Hosting, VPS, cần đảm bảo thực hiện các phương pháp bảo mật mới nhất trên tất cả các websites.

- Dùng các dịch vụ bảo mật, tạo tường lửa giữa các Website trên cùng Hosting/ VPS. Tốt nhất là dùng Sucuri Firewall – dịch vụ tường lửa số 1 thế giới hiện nay.

- Tuyệt đối không giữ các websites ‘demo’ trên hosting sau khi không còn sử dụng, vì chúng sẽ trở thành đối tượng ngon ăn cho hacker.

A3. Dùng chứng chỉ bảo mật SSL

Chứng chỉ bảo mật SSL là yếu cầu bắt buột cho mọi Website hiện nay, nếu không dùng SSL, các trình duyệt sẽ cảnh báo hoặc chặn người dùng truy cập Website.

Giao thức bảo mật SSL cho phép mã hóa thông tin giao tiếp giữ trình duyệt & server, tránh các cuộc tấn công đánh cắp dữ liệu trên trình duyệt người dùng như thông tin thẻ ngân hàng, thông tin đăng nhập các loại tài khoản…

Hầu hết các dịch vụ Hosting uy tín như AZDIGI, A2Hosting, StableHost, Hawkhost… đều hỗ trợ cài tự động chứng chỉ SSL miễn phí Let’s Encrypt, còn với VPS, bạn có thể chọn cài thủ công khá dễ dàng.

Tham khảo:

Hướng dẫn kích hoạt SSL Let’s Encrypt trên Hosting cPanel

A4. Chỉ kết nối Hosting/ VPS qua giao thức bảo mật SFTP

Người dùng kết nối từ xa với Hosting, VPS qua các giao thức truyền tải dữ liệu FTP, nhưng giao thức FTP không mã hóa dữ liệu nên rất dễ bị hacker tấn công ăn cắp thông tin truy cập.

Vì vậy, bất cứ khi nào truy cập hosting/vps từ xa, hãy chọn giao thức SFTP – giao thức hỗ trợ mã hóa thông tin.

Các phần mềm FTP phổ biến như FileZilla, WinSCP,… đều có hỗ trợ SFTP Connection!

A5. Dùng mật khẩu VPS, Hosting, cPanel, FTP Account mạnh

Phần đông chúng ta cứ nghĩ chỉ tài khoản Admin Website có thể bị dò, khi hacker có tên miền, hoặc ip của hosting, thì các cuộc tấn công Brute Force Attack cũng thực hiện tương tự như dò mật khẩu Admin trên Website.

Nên, tất cả các tài khoản của bạn cần dùng tên user và mật khẩu mạnh!

A6. Sử dụng PHP phiên bản mới nhất

Hiện nay các phiên bản PHP 5 đã không còn được hỗ trợ ‘chính chủ nữa’.

PHP 5 đã tồn tại quá lâu – từ 2004, phiên bản cuối cùng PHP 5.6 đã không còn được hỗ trợ từ tháng 12/2018!

Tức nếu có các lỗ hổng bảo mật, bạn sẽ không được hỗ trợ – cảnh báo…

PHP version 7 ra đời cải thiện rất nhiều hiệu năng và bảo mật so với các phiên bản cũ. Nhưng cũng cần lưu ý, mỗi phiên bản PHP thường chỉ được support 2 năm bởi công ty chủ quản Zend Technologies.

Vậy nên, phiên bản 7.0 (released 2015) và 7.1 (2016) đến nay sẽ không còn được hỗ trợ toàn diện bởi Zend Tech.

Hai phiên bản mới nhất 7.2 (released 11/2017) và 7.3 (released 12/2018) đảm bảo hiệu năng và bảo mật tốt nhất!

Hầu hết mọi dịch vụ Hosting cPanel đều đã hỗ trợ các phiên bản mới nhất!

B. Các biện pháp bảo mật WordPress

B.1 Dùng các kỹ thuật chống Brute Force Attack

Brute Force Attack là kiểu tấn công dò mật khẩu quen thuộc, nhắm vào lỗi dùng user mặc định của WordPress (Admin) và password yếu.

Tấn công Brute Force có thể thực hiện bằng cách gởi yêu cầu trến trang đăng nhập của WordPress, hoặc qua lỗ hổng bảo mật của tính năng XML-RPC.

Tránh dùng Username mặc định – Admin

Khi cài đặt WordPress, rất nhiều trong chúng ta chọn tài khoản Administrator là Admin, điều này cho phép các phần mềm tấn công dò mật khẩu không cần phải dò ‘username’ nữa, chỉ cần dò password.

Ngoài ra cũng nên đặt Nickname cho tài khoản – thay vì để mặc định nickname là username.

Khi để nickname là username, thì username sẽ hiểu thị ở mục tác giả bài viết, bình luận.. và hacker có thể biết được username và thực hiện các bước tấn công dò mật khẩu.

Dùng Password đủ mạnh

Nguyên nhân số 1 khiến Website WordPress bị hack, chiếm quyền Admin.

Hầu như ai cũng đã mắc lỗi này – nhất là khi mới bước chân vào thế giới WordPress!

Có nhiều người dùng mãi đến khi Website giở chứng, bị redirect về các site spam, kiếm tiền, lừa đảo… thì mới sực nhớ lại họ ‘đã từng’ dùng user/ mật khẩu đơn giản.

Ai cũng nghĩ, hacker dòm ngó site của họ làm gì, chỉ là một site nhỏ, site demo hay… Website ở tận trung du miền núi VN mà hacker ở Nga, Mỹ đâu thèm dòm ngó tới!!

Dò user/pass bằng phần mềm không phải là ‘đoán’ như nhiều người nghĩ, có hẳn thuật toán để làm và cũng có luôn cách tính xác xuất về thời gian trung bình để dò một password.

Nó dò ra thông tin login Administrator thì sẽ login vào và tự động chèn các đoạn mã độc, link xấu vào code, vào database theo nhiều cách: dễ nhất là cài một plugin hoặc theme chứa backdoor!

Mật khẩu đủ mạnh: Chứa chữ thường + chữ hoa + số + ký tự đặc biệt. Ví dụ WpZ@35Ui.

Dùng bảo mật 2 lớp

Bảo mật 2 lớp – Two Factor Authentication, là phương pháp chống tấn công Brute Force rất hiệu quả, sau khi login bằng user/ pass chính xác, còn cần phải cung cấp mã xác thực được gởi vào điện thoại hoặc email nữa, nên có bị lộ password cũng không vấn đề gì, thậm chí nhờ có thông báo mã xác thực (lớp thứ 2) mà ta biết được site đang bị dò mật khẩu.

Để cài Two Factor Authentication cho WordPress, bạn có thể dùng plugin tích hợp tính năng này của Google cho WordPress:

Nếu dùng iThemes Security Pro thì tính năng này đã có sẵn – chỉ cần kích hoạt!

Lock-down WP Admin Login

Nếu ta cài đặt tính năng để giới hạn số lần nhập password sai mỗi phiên đăng nhập, sẽ hạn chế được rất nhiều nguy cơ tấn công dò mật khẩu.

Với iThemes Security plugin bản free, chúng ta có thể cấu hình số lần tối đa nhập user/pass, và thời gian lock-down ứng với mỗi địa chỉ ip của người dùng qua tính năng Brute Force Attack Protection!

Đổi đường dẫn đăng nhập mặc định của WordPress

Đường dẫn đăng nhập mặc định của WordPress có dạng:

- https://websitecuatui.net/wp-admin

- https://websitecuatui.net/wp-login.php

- https://websitecuatui.net/members (nếu là trang membership)…

Nếu để mặc định như vậy, phần mềm dò mật khẩu sẽ tấn công ngay vào các trang trên.

Khi ta đổi đường dẫn đăng nhập khác, ví dụ:

- https://websitecuatui.net/wp2019

Thì phần mềm brute force không thể tìm được trang đăng nhập để dò password.

Trong WordPress, plugin iThemes Security bản free cho phép chúng ta dễ dàng đổi đường dẫn đăng nhập trong tab Advanced -> Hide Backend:

Một plugin miễn phí khác để đổi đường dẫn login là WPS Hide Login!

Tắt tính năng XML-RPC

Tính năng XML-RPC cho phép kết nối từ xa tới WordPress mà không qua các lớp đăng nhập thông thường. Đối với WordPress hiện nay nó không còn quan trọng nữa.

Hacker lợi dụng khả năng multi-call của XML-RPC, hỗ trợ nhiều cặp tham số trong mỗi request để gởi vài trăm cặp username/password kèm theo mỗi request.

Dùng cách này giúp cường độ dò mật khẩu cao gấp trăm lần tấn công qua trang đăng nhập, cũng như có khả năng thực hiện các cuộc tấn công DDos.

Để kiểm tra xem Website có đang mở XML-RPC không, hãy check tại đây:

Để tắt XML-RPC trên WordPress, ta có 2 cách: tắt trên hosting hoặc dùng plugin.

Dễ nhất là dùng plugin Disbale XML-RPC, chỉ cần cài và kích hoạt là xong!

- Xem thêm: Tấn công bảo mật XML-RPC

B.2 Bảo mật Database

Database của WordPress là đối tượng của các cuộc tấn công SQL Injection (SQLi).

Khi cài đặt WordPress, chúng ta thường rất dễ dãi trong khai báo các thông tin database.

Đầu tiên là username & password, tránh dùng các thông tin phổ biến như root/123456, hay admin/123456… Đây là các user/pass thường được hacker thử để truy xuất trái phép dữ liệu.

Database sẽ bao gồm prefix_tendatabase. Mặc định prefix là wp_, còn tên database nhiều người có thói quen dùng tên là wordpress hoặc lấy luôn tên website để đặt. Ví dụ: wp_wordpress hay wp_vuihocweb…

Trong các cuộc tấn công SQLi, hacker sẽ lợi dụng các lỗ hổng trong lập trình để thực thi các lệnh truy xuất – chỉnh sửa các dữ liệu trái phép.

Mặc định họ sẽ thử với database dạng wp_wordpress, wp_tenwebsite (như wp_vuihocweb)!

Do đó, nếu chúng ta không dùng prefix là wp_ và tendatabase là tenwebsite thì có thể giảm thiểu được nguy cơ bị hack.

B.3 Bảo mật file cấu hình wp-config.php

File cấu hình wp-config.php chứa thông tin về quản lí database, cũng như các key bảo mật của WordPress, nếu hacker truy cập được file này thì họ có khả năng hack thành công rất cao (như trường hợp khai thác lỗ hổng bảo mật của Revolution Slider trước đây).

Còn nếu họ có khả năng chỉnh sửa file wp-config.php, thì chắc chắn sẽ truy cập được với quyền Administrator và khai thác mọi thứ trên WordPress.

Ngoài trường hợp Hosting/ VPS bị hack, thì thông tin file wp-config.php ít khi bị khai thác trừ phi các theme, plugin chúng ta dùng dính lỗ hổng bảo mật nghiêm trọng.

Để bảo vệ file wp-config.php không bị chỉnh sửa khi hacker tấn công WordPress, ta nên CHMOD cho nó quyền 440 hoặc 400 (không cho người dùng nào ngoại trừ chủ sở hữu hosting được quyền edit hoặc thực thi file này)

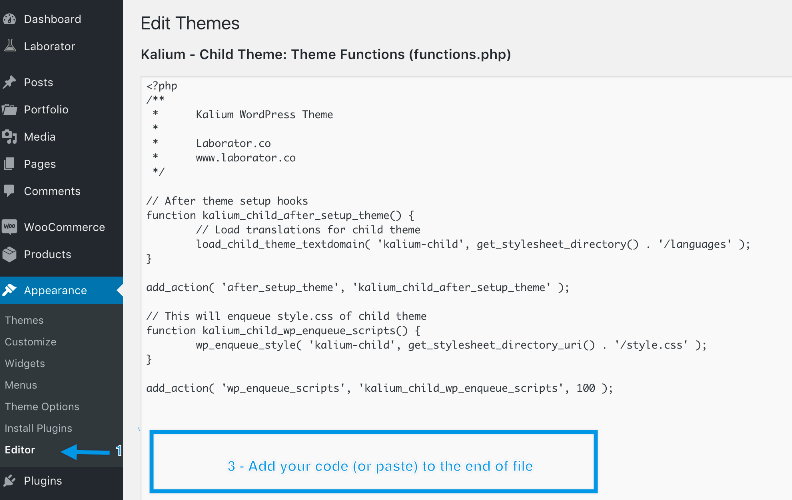

B.4 Tắt Theme – Plugin File Editor trong Dashboard

WordPress hỗ trợ chỉnh sửa code của Themes & Plugins bằng Editor ngay trên DashBoard. Nếu hacker thâm nhập vào với quyền Admin, họ sẽ dễ dàng cài malware & backdoor trực tiếp lên các file trong Theme, Plugins.

Chúng ta có thể cài plugin bảo mật như iThemes, WordFence để tắt File Editor, nhưng nếu hack de-activate thì các plugin này thì cũng như không.

Tốt nhât là tắt tính năng file Editor trong file cài đặt WordPress: wp-config.php!

Thêm dòng code này ngay trên đoạn /* That’s all, stop editing! Happy blogging. */ trong wp-config.php rồi save lại:

|

1 |

define('DISALLOW_FILE_EDIT', true); |

B.5 Dùng Themes & Plugins an toàn

Đây là nguyên nhân mà người dùng nghĩ ngay đến khi Website bắt đầu phát sinh các hiện tượng như đã nêu trên.

Tránh xa Themes & Plugins không có nguồn gốc rõ ràng

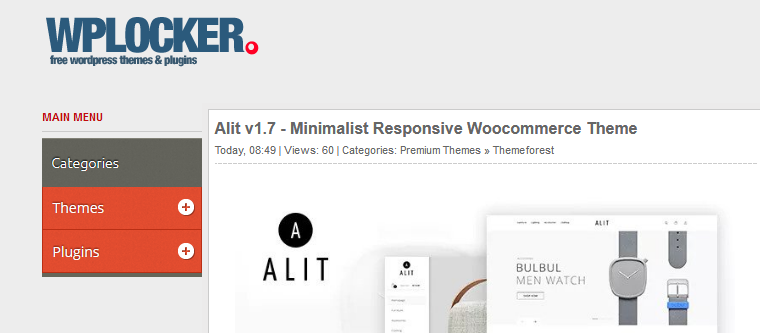

Theme và Plugin thương mại được chia sẻ đầy trên mạng, nào là các trang theme null, wplocker, rồi GPL theme… đủ kiểu.

Bạn có thể tìm đủ các loại theme, plugin đình đám tại các trang này, và tải hoàn toàn miễn phí (theo họ nói thì GPL mà!)

Chúng ta sẽ tìm hiểu về GPL License và công dụng thật của nó trên thị trường WordPress trong một bài viết khác – Nói thêm là GPL License không phải chiếc chìa khóa vạn năng như người ta quảng cáo.

- Tham khảo: Theme GPL License là gì?

Như các nhà thông thái nói ‘không ai cho không bạn cái gì cả’, nhất là những người anh em giấu mặt trên mạng.

Các theme chia sẻ free trên các trang đó hầu hết đều có can thiệp vào code, có thể sẽ là chỉnh sửa code để unlock tính năng – giúp bạn vượt qua khâu kiểm tra key bản quyền.

Nhưng phía sau chiếc mặt nạ hào hiệp ấy là bộ mặt thật của Nhạc Tiên Sinh:

- Chèn backdoor vào code: backdoor là đoạn mã thường dùng để tạo ra một user Admin khác và login vào site sau này.

- Chèn mã độc vào code

- Chèn backlinks, code quảng cáo vào nội dung

- Nhẹ nhất: là thêm một backlinks (ví dụ dưới Footer theme The7 thay vì Design by Dream-Theme, nó sẽ là Nulled by Wplocker, hay Shared by GPLNulls….)

Hãy tham khảo trường hợp của Dlwordpress vài năm trước:

Cảnh báo bị hack khi dùng theme từ dlwordpress

Một điều mà người dùng WordPress hay mắc phải là khi site bị hack, họ lập tức nghĩ ngay đến Theme. Trong khi đó Theme và Plugins đều có nguy cơ ngang nhau.

Nhưng em thề không tải theme từ mấy trang đó!!

Câu chuyện Theme nulled (-_-)

Trong số các trang chia sẻ theme/ plugin lớn nhất hiện nay, Wplocker là xứng đáng là ông tổ của nghề phát tán theme null!

Bởi vì, rất nhiều site khác đều ‘lấy hàng’ từ wplocker, có trang thì xào nấu lại một chút (ví dụ đổi backlinks wplocker thành gplnulls…), có trang để nguyên lên share luôn.

Trong số đó có khá nhiều site chia sẻ theme free [cả bán themes – plugins] ở VN – mà Việt Lâm Coder chưa thể nêu tên vào thời điểm này.

Wplocker không phải xoàng, họ nulled hầu hết các theme và plugin để unlock toàn bộ các tính năng. Nhưng họ còn làm nhiều thứ khác nữa!

Cái nguy hại là nếu để wplocker thì có người biết mà tránh – khi nó dịch chuyển đến các trang khác ít tên tuổi hơn với danh nghĩa ‘chia sẻ là niềm vui‘ thì người dùng không còn nghi ngờ gì nữa:

Ông A: “tốt quá, cho thì dùng chứ tội gì!”

Chưa hết, ông A tải về xài thấy sướng quá – bản mới nhất mà- full tính năng, … nên khi tham gia chém gió trên các Group WordPress, thấy ông B khẩn thiết xin theme này, … nên A cho B xài!

Khỏi phải nói ông B sướng đến cỡ nào” Tiên sư bố – lão A đúng là tốt bụng thật – cho mình theme khủng mà không lấy đồng nào, cảm ơn lại còn bảo:

“Không có chi – Anh mua nhưng chẳng dùng nhiều nên cho chú xài thôi – mai mốt cần bản mới cứ thoải mái liên hệ anh share cho nhé!”

Rồi B lại cho C “Anh mua nhưng không xài nhiều nên cho C đấy – xài đi đừng ngại”

C lại cho D… cứ thế …!

Đến một lúc nào đó, theme và plugin nulled xuất hiện khắp nơi trên mạng, mã độc, backdoor, backlinks xấu xâm chiếm khắp hành tinh!

Nguy hiểm là khi mã độc đã tấn công vào WordPress core và Data thì bạn có đổi theme sạch, plugin sạch cũng không tác dụng. Mà phải làm sạch toàn bộ rồi làm lại từ đầu được!

Lưu ý khi dùng themes & plugins từ WP Repository

Themes và Plugins miễn phí trên WP Repository trước khi được đăng lên cho người dùng sử dụng thì đã qua một bước quét code để dò malware bởi WordPress.org!

Tuy nhiên, việc quét code này diễn ra tự động & chỉ có khả năng phát hiện các malware đã biết chứ nó không dò được backdoor hoặc các lỗ hổng bảo mật trên code.

Vì vậy, mỗi khi dùng một theme hoặc plugin trên WP Repository, ta phải lưu ý:

- Themes/ Plugins đó đã được cập nhật để tương thích với các bản WordPress mới nhất

- Số lượt kích hoạt & đánh giá (Active & Reviews) phải lớn, đáng để tin tưởng

- Đặc biệt nên xem thông tin vê tác giả (Author), họ có Website riêng hoặc thuộc công ty nào, có tên tuổi trên cộng đồng WordPress không

Hiện nay, hiện tượng hacker mua lại plugin, theme trên WP Repository rồi cài backdoor vào để hack sau này rất phổ biến.

Tham khảo: Khi Developer bán mình!

Một vấn đề nữa là ai cũng có thể tạo một plugin và đưa lên WP Repository, nhưng để đảm bảo code có chất lượng – tuân thủ các qui tắc bảo mật chuyên nghiệp thì rất ít tác giả đáp ứng được điều này. Vậy nên vô số các plugins chứa các lỗ hổng bảo mật sơ đẳng!

Hãy ưu tiên sử dụng các plugin có lượt Active & Review lớn – và nên tham khảo cộng đồng WordPress xem nó có được khuyên dùng rộng rãi hay không!

Lưu ý khi mua themes & plugins bản quyền

Một sai lầm hầu hết chúng ta mắc phải là nghĩ đã mua themes, plugins trực tiếp từ tác giả thì không cần phải lo về bảo mật nữa!

Xin thưa rằng … rất rất sai!

Hằng hà sa số themes trên Themeforest và plugins trên Codecanyon không được tác giả update phiên bản trong nhiều tháng và nhiều năm. Không những chúng không có các tính năng mới, mà còn không tương thích với các phiên bản WordPress mới nhất!

Đáng lo nhất là code của chúng không được nâng cấp để đáp ứng các tiêu chuẩn bảo mật mới nhất.

- Ví dụ theme hơn 1 năm không udpate, trong theme dùng các plugin Revolution Slider, Visual Composer, Yellow Pencil cũ.. trong khi phiên bản cũ của các plugin này dính lỗi bảo mật nghiêm trọng.

- Nhiều plugin thậm chí chỉ update một vài lần sau khi ra mắt, rồi 2,3 năm sau đó không hề ra mắt các bản update tính năng và bảo mật.

Vậy, khi mua 1 theme hay plugin nào, các bạn cần ưu tiên xem xét: Tác giả có update phiên bản mới thường xuyên không, có thể xem các sản phẩm của cùng tác giả xem chúng có được update.

B.6 Cẩn thận với các Themes & Plugins không dùng

Một điều chúng ta hay hiểu sai là nếu De-activate một theme, plugin thì chúng không còn tác động gì tới Website WordPress nữa!

Lợi dụng cái này, hacker khi đã xâm nhập được vào WordPress, thường họ sẽ cài backdoor vào các Themes & Plugins không được kích hoạt – nhằm tránh bị phát hiện!

Các đoạn mã độc trên các Themes & Plugins không kích hoạt này có thể được kích hoạt bởi Hacker một cách dễ dàng bằng một đường link trên trình duyệt!

Vậy nên, hãy xóa các theme và plugin nếu bạn không dùng chúng!

B.7 Luôn cập nhật WordPress, Themes & Plugins

Trong lập trình – một chương trình ngoài việc đảm bảo tính năng – thì tiêu chí bảo mật luôn được đặt lên hàng đầu.

Tuy nhiên, ngay cả các lập trình viên giàu kinh nghiệm cũng có thể gặp phải những lỗi bảo mật nghiêm trọng khi code. Rồi kế đến đội ngũ Tester không phát hiện được các vấn đề này, … dẫn đến những lỗ hổng được tạo ra ngay trong những phiên bản mới nhất của theme/ plugin.

Bảo mật là một cuộc chiến không bao giờ kết thúc – trong bất cứ lĩnh vực nào, bất cứ ngôn ngữ lập trình nào.

Giới hacker tập hợp những lập trình viên hảo hạn – những kẻ đặc biệt nhạy bén với các lỗ hổng bảo mật (nghề của các anh mà).

Nên, ngay cả theme, plugin sạch, bản mới nhất – và ngay cả mã nguồn WordPres khi phát hành cũng chứa những lỗ hổng bảo mật, vấn đề là nó có bị hacker phát hiện chưa thôi!

Bạn sẽ cưc kỳ ngạc nhiên nếu xem qua danh sách các themes và plugins từng dính lỗi bảo mật và được công khai.

Từ năm 2016, những cái tên đình đám dính lỗi bảo mật: Newspaper & Newsmag by Tagdiv, Ultimate Members, WP GDPR Compliance, Social Warface, Easy WP SMTP, Duplicate Page, …

Gần đây nhất là phiên bản WordPress 5.0.x bị dính lỗ hổng XSS (Cross-site Scripting), dù đã được fix ngay với 5.1.1 nhưng vẫn còn hàng ngàn websites để nguyên lỗ hổng này.

Vậy nên, bạn phải luôn theo dõi và cập nhật phiên bản mới toàn bộ mã nguồn WordPress – Theme & Plugins có trên Website!

Tham khảo:

Các lỗ hổng bảo mật nghiêm trọng trên WordPress

C. Thường xuyên theo dõi bảo mật WordPress

Như đã nói ở trên, theme, plugin nào và cả mã nguồn WordPress đều có những lỗ hổng bảo mật, nó tùy thuộc vào việc hacker có khai thác được chưa thôi.

WordPress, Outdated code nghĩa là bạn dùng WordPress , themes, plugin cũ.

Nguy hại ở chỗ chúng thường có các lỗ hổng bảo mật đã được công khai trong cộng đồng WP, và nếu hacker muốn hack website của bạn bằng cách khai thác lỗ hổng đó, tỉ lệ thành công là 100%.

Vì vậy, hãy luôn theo dõi các tin tức bảo mật WordPress để phòng chống kịp thời!

Các Website bảo mật WordPress nổi tiếng nhất bạn nên theo dõi thường xuyên là:

- Sucuri blog – của dịch vụ bảo mật – tường lửa WordPress số 1 thế giới hiện nay

- WordFence blog – chủ sở hữu plugin bảo mật nổi tiếng WordFence

- iThemes blog – chủ sở hữu iThemes Security & BackupBuddy

- GetAstra blog – blog của công ty bảo mật – tường lửa WordPress đang rất phát triển

Tổng kết

Bảo mật WordPress không khó – nếu chúng ta thực hiện các phương pháp được các chuyên gia bảo mật khuyên dùng, và thường xuyên cập nhật các bản update của WordPress – Themes – Plugins thì có thể tránh được hầu hết các cuộc tấn công phổ biến.

Trong phần tiếp theo của Chuyên đề Bảo mật WordPress, sẽ là Hướng dẫn sử dụng các plugin bảo mật nổi tiếng: iThemes Security, Sucuri Firewall & WordFence!

Bài viết này thực hiện (hoặc lụm bài về đăng câu like từ các trang khác) bởi Việt Lâm Coder một YOUTUBER có tâm và đẹp trai siêu cấp vô địch zũ trụ. Các bạn đi ngang nếu được cho Lâm 1 like và 1 đăng ký kênh Youtube nhé !!

Bài viết này thực hiện (hoặc lụm bài về đăng câu like từ các trang khác) bởi Việt Lâm Coder một YOUTUBER có tâm và đẹp trai siêu cấp vô địch zũ trụ. Các bạn đi ngang nếu được cho Lâm 1 like và 1 đăng ký kênh Youtube nhé !!